08/07/2011

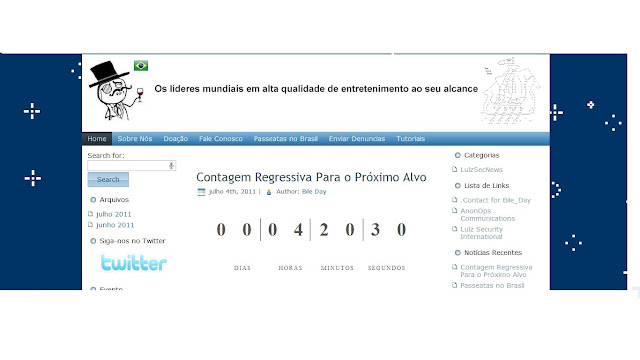

LuzSecBrazil esta na contagem regressiva para novo ataque

Após uma pequena calmaria aos ataques a mais de 200 sites governamentais do Brasil, p LulzSecBrazil divulgou em sua pagina oficial da web LulzSecBrazil uma contagem regressiva.

Um novo ataque que ocorrerá hoje por volta das 20Hras horário de Brasilia, mas fica a dúvida o que será essa operação qual o objetivo ?

O grupo ficou órfão de seu grupo internacional o LULZSEC, o grupo hacker LulzSec deu muita dor de cabeça para várias empresas (principalmente a SONY) e, poucos dias após lançar a polêmica operação Anti-Sec contra governos e empresas em todo o mundo, de repente o grupo anunciou o seu fim, e seus membros foram para o Anonymous. No final das contas, o LulzSec e sua onda de ataques não durou mais do que 50 dias.

Mas o que levaria um grupo hacker terminar quando está na crista da onda? E será que isso significará mesmo o fim de seus ataques?

Em seu pouco tempo de existência, o LulzSec atraiu diversos seguidores e subgrupos em vários paises, como o Brasil, México, Colômbia, Costa Rica (!!!), França, China e por aí vai. E o grupo que surgiu aqui no Brasil, LulzSecBrazil, tem sido especialmente ativo, mesmo depois do grupo LulzSec anunciar o fim de suas atividades.

Veremos o que acontecerá hoje !!

sexta-feira, 8 de julho de 2011

quarta-feira, 29 de junho de 2011

LuzSecBrazil mais um ataque!

29/06/11

E mais uma vez o grupo levou a embracação para mais um ataque ...

Ontem e hoje foram dias que diversos administradores de redes e de sistemas tiveram muito trabalho. Tudo começou ontem, com a Globo.com. Diversas listas de discussão e pessoas reclamaram de problemas de acesso aos sites hospedados nos servidores deles.

Teve gente achando que era algum problema de roteamento com provedores de acesso específicos, já outros acharam que era algum problema com alguns servidores de DNS. Até rolou um boato dizendo que tinha gente da própria Globo.com dizendo que estava sofrendo ataques de DDoS, até o pessoal onde eu trabalho estava reclamando que estava muito lento os serviços hospedados pel globo.com

Hoje quem sofreu ataques foi o SERPRO e de diversos órgãos do governo federal sofreram com ataques DDoS e eles foram bem sucedidos, desta vez. Centenas de pessoas apontavam tangodown para SERPRO.GOV.BR ou Brasil.GOV.BR.

Isso mostra sem sombras de dúvida que o LulzSecBrazil tem grande poder, podendo assim derrubar sites importantes quase que a hora que quiserem e mesmo assim com todo essa "FESTA NO APE" o SERPRO diz que esta tudo sob controle....

Será ?!?!

HAHAHAHA

via corujadeti

E mais uma vez o grupo levou a embracação para mais um ataque ...

Ontem e hoje foram dias que diversos administradores de redes e de sistemas tiveram muito trabalho. Tudo começou ontem, com a Globo.com. Diversas listas de discussão e pessoas reclamaram de problemas de acesso aos sites hospedados nos servidores deles.

Teve gente achando que era algum problema de roteamento com provedores de acesso específicos, já outros acharam que era algum problema com alguns servidores de DNS. Até rolou um boato dizendo que tinha gente da própria Globo.com dizendo que estava sofrendo ataques de DDoS, até o pessoal onde eu trabalho estava reclamando que estava muito lento os serviços hospedados pel globo.com

Hoje quem sofreu ataques foi o SERPRO e de diversos órgãos do governo federal sofreram com ataques DDoS e eles foram bem sucedidos, desta vez. Centenas de pessoas apontavam tangodown para SERPRO.GOV.BR ou Brasil.GOV.BR.

Isso mostra sem sombras de dúvida que o LulzSecBrazil tem grande poder, podendo assim derrubar sites importantes quase que a hora que quiserem e mesmo assim com todo essa "FESTA NO APE" o SERPRO diz que esta tudo sob controle....

Será ?!?!

HAHAHAHA

via corujadeti

TI VERDE !

29/06/2011

Ajude a reflorestar!!!

Ae vamos ajudar a reflorestar a mata atlântica com apenas um clic, uma campanha para ajudar a plantar 8 mil árvores em regiões degradadas desse bioma. A cada 1000 clicks, o valor gasto para plantar uma árvore será doado para a ONG, basta clicar aqui e ja estará contribuindo

A Mata Atlântica é um bioma presente na maior parte do território brasileiro. Ela cobre 17 estados, acompanhando toda a linha do litoral brasileiro, desde a costa do Rio Grande do Sul até o Ceará. Atualmente, apenas 7,91% de seu tamanho original permanece intacto e, por isso, a necessidade de recuperá-la é grande. A Mata Atlântica é uma das áreas mais ricas em biodiversidade do planeta. Nela existem mais de 20 mil espécies de plantas e mais de 2 mil espécies de animais mas, graças à degradação, 383 desses bichos estão ameaçados de extinção. Além disso, 7 das 9 bacias hidrográficas brasileiras - ou, mais objetivamente, a água que você bebe - dependem dessa vegetação

via olhardigital

Ajude a reflorestar!!!

Ae vamos ajudar a reflorestar a mata atlântica com apenas um clic, uma campanha para ajudar a plantar 8 mil árvores em regiões degradadas desse bioma. A cada 1000 clicks, o valor gasto para plantar uma árvore será doado para a ONG, basta clicar aqui e ja estará contribuindo

A Mata Atlântica é um bioma presente na maior parte do território brasileiro. Ela cobre 17 estados, acompanhando toda a linha do litoral brasileiro, desde a costa do Rio Grande do Sul até o Ceará. Atualmente, apenas 7,91% de seu tamanho original permanece intacto e, por isso, a necessidade de recuperá-la é grande. A Mata Atlântica é uma das áreas mais ricas em biodiversidade do planeta. Nela existem mais de 20 mil espécies de plantas e mais de 2 mil espécies de animais mas, graças à degradação, 383 desses bichos estão ameaçados de extinção. Além disso, 7 das 9 bacias hidrográficas brasileiras - ou, mais objetivamente, a água que você bebe - dependem dessa vegetação

via olhardigital

Lulz Sec Brazil Causando terror no governo Brasileiro

29/062011

Lulz Sec Brazil

Nossa quanto tempo nao dou as caras por aqui, mas eu não podia deixar de criar um post do assunto do momento

que está deixando o governo de cabelos em pé nos últimos dias, é o grupo Lulz Sec Brasil.

Ao meu ponto de vista as grandes corporações e os governos como um todo sempre subestimaram tais grupos se sujeitando a retaliações que eles, governo e organizações saem perdendo.

Dia 25/06 o grupo simplesmente deitaram ao chão as chaves de segurança dos portais da Petrobrás, do Superior Tribunal de Justiça, da Prefeitura do Rio de Janeiro, do Ministério da Defesa, do Ministério da Saúde, do Ministério da Cultura, da Secretaria de Administração de Mato Grosso, da Universidade de Brasília e deram uma volta pelo Pará, onde borraram um dos portais Prefeitura de Belém.

Em sua pagina oficial http://lulzsecurity.com.br/ eles estão organizando uma passeata no dia 02 de julho

vamos ver o que vai dar tudo isso, e voce o que acha ??

Lulz Sec Brazil

Nossa quanto tempo nao dou as caras por aqui, mas eu não podia deixar de criar um post do assunto do momento

que está deixando o governo de cabelos em pé nos últimos dias, é o grupo Lulz Sec Brasil.

Ao meu ponto de vista as grandes corporações e os governos como um todo sempre subestimaram tais grupos se sujeitando a retaliações que eles, governo e organizações saem perdendo.

Dia 25/06 o grupo simplesmente deitaram ao chão as chaves de segurança dos portais da Petrobrás, do Superior Tribunal de Justiça, da Prefeitura do Rio de Janeiro, do Ministério da Defesa, do Ministério da Saúde, do Ministério da Cultura, da Secretaria de Administração de Mato Grosso, da Universidade de Brasília e deram uma volta pelo Pará, onde borraram um dos portais Prefeitura de Belém.

Eles vieram em tempo, para mostrar o amadorismo com o qual os governos e empresas públicas tratam a segurança das suas redes.

Há empresas que instalam firewalls gratuitos ou pirateados no sistema: um é amostra grátis tecnológica; o outro pode estar “preparado” para facilitar o acesso: ter um dos dois em sistemas públicos que guardam dados importantes, é pura ignorância cibernética.

Imagine ver o orçamento sigiloso para a Copa do Mundo sendo exposto contra a vontade do governo brasileiro, por exemplo.Em sua pagina oficial http://lulzsecurity.com.br/ eles estão organizando uma passeata no dia 02 de julho

vamos ver o que vai dar tudo isso, e voce o que acha ??

quinta-feira, 9 de junho de 2011

" Test Drive " internacional do IPv6

09/06/2011

Ontem foi o Dia Mundial do IPV6.

Mas o porém que so hoje eu consegui colocar esse post, mas vamos ao que interessa !!!

O NIC.br desenvolveu um validador para verificar se sítios Web são acessíveis diretamente via IPv6. A ferramenta – http://validador.ipv6.br/ – deve servir de estímulo para a disseminação e implantação do novo protocolo. Há ainda selos IPv6 Verificado , que podem ser adicionados aos sítios válidos, de modo a informar que são acessíveis via IPv6.

(OBS: o blog technti.blogspot.com ja esta acessivel no IPv6 !!! segue o endereço

Com o esgotamento dos endereços disponíveis no IPv4, em alguns meses novos usuários da Internet poderão estar conectados exclusivamente via IPv6, e terão problemas para acessar sítios que ainda não tenham implantado o novo protocolo.

O validador IPv6 é importante também para o teste que acontecerá no dia 8 de junho, o World IPv6 Day, ou Dia Mundial do IPv6 (http://isoc.org/wp/worldipv6day/). A ferramenta poderá ser utilizada mesmo por usuários que ainda não tenham suporte ao protocolo.

Uma iniciativa da Internet Society, o Dia Mundial do IPv6 foi instituído para motivar as organizações de todos os setores – provedores de serviços Internet, fabricantes de hardware, desenvolvedores de sistemas operacionais e empresas de Web – a prepararem seus serviços para o IPv6. Google, Facebook, Yahoo, Bing e Terra Brasil são alguns dos sítios que participarão do teste

Ontem foi o Dia Mundial do IPV6.

Mas o porém que so hoje eu consegui colocar esse post, mas vamos ao que interessa !!!

O Sítio Web é acessível via IPv6!

O IPv6 do sítio é: technti.blogspot.com: 2001:4860:800F:0:0:0:0:84 )

O validador IPv6 é importante também para o teste que acontecerá no dia 8 de junho, o World IPv6 Day, ou Dia Mundial do IPv6 (http://isoc.org/wp/worldipv6day/). A ferramenta poderá ser utilizada mesmo por usuários que ainda não tenham suporte ao protocolo.

quarta-feira, 8 de junho de 2011

Tempestade solar pode afetar redes elétricas e de comunicação !!

08/06/2011

Alguns dias sem postar nada, devido a correria mas hoje vi uma noticia um tanto quanto preocupante ou não, não sei ao certo se vai afetar o brasil ou um páis especifico mas alguém tera alguns prejuizos

Abaixo segue um video com a tempestade:

via idgNOW

Alguns dias sem postar nada, devido a correria mas hoje vi uma noticia um tanto quanto preocupante ou não, não sei ao certo se vai afetar o brasil ou um páis especifico mas alguém tera alguns prejuizos

Efeito poderá começar a ser sentido a partir das 15h desta quarta-feira, 8 de junho.

Uma rara tempestade solar, registrada na madrugada desta terça-feira, 7/6, pelo observatório espacial Solar Dynamics Observatory (SDO), da Nasa, poderá perturbar a atividade dos satélites de comunicação, assim como redes elétricas e de comunicação terrestres na Terra, nesta quarta-feira, a partir das 18h GMT, 15h de Brasília, alertaram as autoridades.

Desde 2006 não se via uma tempestade solar desta magnitude, segundo o NWS (National Weather Service), serviço nacional de meteorologia americano. E ele pode provocar uma tempestade geomagnética de pequena a moderada, hoje, a partir das 15h (horário de Brasília), aproximadamente".

Desde 2006 não se via uma tempestade solar desta magnitude, segundo o NWS (National Weather Service), serviço nacional de meteorologia americano. E ele pode provocar uma tempestade geomagnética de pequena a moderada, hoje, a partir das 15h (horário de Brasília), aproximadamente".

O Observatório da Nasa registrou o pico das explosões solares às 2h41 (horário de Brasília). As imagens foram captadas riqueza de detalhes, e podem ser vistas no site da agência aeroespacial americana.

Abaixo segue um video com a tempestade:

via idgNOW

quinta-feira, 2 de junho de 2011

Hackers assumiram novo ataque a SONY.

02/06/2011.

Mais um post com o mesmo assunto parece bricadeira mas nao é, é isso mesmo a Sony foi atacada mais uma vez pelos hackers, eles não se contentaram em derrubar a PSN por 3 meses e em seguida invadir a Sony Mobile semana passada como postei no post, agora eles roubaram mais de 1 milhão de dados da Sony Pictures, de certa forma eu achei muito engraçado isso mostra o quão frágil pode ser uma empresa não importando o seu tamanho ou o status que ela sustenta, a sony esta pagando por cada palavra de subestimação aos hackers e que na minha opnião bem merecido !!!

Um grupo hacker afirmou nesta quinta-feira (2) que conseguiu roubar mais de um milhão de senhas, endereços de e-mail e informações pessoais do site Sony Pictures, divisão de filmes e seriados de TV da Sony.

A reivindicação foi feita por um grupo de hackers chamados "Lulz Security" em sua conta no Twitter. "Recentemente, invadimos o SonyPictures.com e expusemos cerca de 1 milhão de informações pessoais de usuários, inclusive senhas, endereços de e-mail, endereços de home pages, datas de nascimento e todos os dados de suas contas, associados com a Sony", afirmaram

Este é o mais recente ataque contra a Sony, que teve sua rede de jogos on-line, a PlayStation Network, fora do ar por quase um mês em abril por conta de uma invasão hacker. Na ocasião, mais de 77 milhões usuários tiveram dados pessoais expostos. Outro ataque, desta vez contra a Sony Online Entertainment, serviço de jogos massivos on-line da empresa, vazou dados de milhões de jogadores.

Até o momento a empresa não se manifestou sobre o novo ataque.

via g1

Mais um post com o mesmo assunto parece bricadeira mas nao é, é isso mesmo a Sony foi atacada mais uma vez pelos hackers, eles não se contentaram em derrubar a PSN por 3 meses e em seguida invadir a Sony Mobile semana passada como postei no post, agora eles roubaram mais de 1 milhão de dados da Sony Pictures, de certa forma eu achei muito engraçado isso mostra o quão frágil pode ser uma empresa não importando o seu tamanho ou o status que ela sustenta, a sony esta pagando por cada palavra de subestimação aos hackers e que na minha opnião bem merecido !!!

Um grupo hacker afirmou nesta quinta-feira (2) que conseguiu roubar mais de um milhão de senhas, endereços de e-mail e informações pessoais do site Sony Pictures, divisão de filmes e seriados de TV da Sony.

A reivindicação foi feita por um grupo de hackers chamados "Lulz Security" em sua conta no Twitter. "Recentemente, invadimos o SonyPictures.com e expusemos cerca de 1 milhão de informações pessoais de usuários, inclusive senhas, endereços de e-mail, endereços de home pages, datas de nascimento e todos os dados de suas contas, associados com a Sony", afirmaram

|

| Logo sony imagem google/imagens |

Até o momento a empresa não se manifestou sobre o novo ataque.

via g1

Microsoft mostra a interface do novo windows.

2/06/2011.

Começando mais um post, praticamente acabaram de lançar o windows 7 e ja estão com previsão para o windows 8, no meu ponto de vista se for melhor e seguro tudo bem, mas pelo que vi no video ele é bem estranho comparado a qualquer outra versão do windows a sua tela inicial é parecido como um "menu" de sites e para quem tem monitor sensível ao toque fica um pouco mais interessante a experiencia.

A Microsoft exibiu imagens do seu novo sistema operacional, o Windows 8, durante a Conferência D9 promovida pelo AllThingsDigital na Califórnia, Estados Unidos. De acordo com Steve Sinofsky, presidente da divisão Windows e Windows Live, o mesmo sistema será compatível com tablets e desktops, fazendo uma interface otimizada para que tudo possa ser facilmente controlado com as mãos.

Como é possível ver na imagem acima, o Windows 8 possui fortes semelhanças com o Windows Phone 7, exibindo os famosos "ladrilhos" com informações atualizadas e tarefas do dispositivo. Também há a opção clássica do Windows, com a barra de tarefas em evidência e ícones na tela.

Já os aplicativos do sistema serão desenvolvidos em HTML 5 e Java. Os mais antigos serão atualizados para receber a opção de comando via touchscreen. Para que os usuários adquiram os apps, a Microsoft oferecerá uma loja online.

Novas informações sobre o Windows 8 serão dadas em setembro deste ano durante a PDC (Professional Developers Conference) na Califórnia, Estados Unidos. O sistema operacional ainda não possui data oficial de lançamento, mas está previsto para 2012.

via olhar digital

Começando mais um post, praticamente acabaram de lançar o windows 7 e ja estão com previsão para o windows 8, no meu ponto de vista se for melhor e seguro tudo bem, mas pelo que vi no video ele é bem estranho comparado a qualquer outra versão do windows a sua tela inicial é parecido como um "menu" de sites e para quem tem monitor sensível ao toque fica um pouco mais interessante a experiencia.

A Microsoft exibiu imagens do seu novo sistema operacional, o Windows 8, durante a Conferência D9 promovida pelo AllThingsDigital na Califórnia, Estados Unidos. De acordo com Steve Sinofsky, presidente da divisão Windows e Windows Live, o mesmo sistema será compatível com tablets e desktops, fazendo uma interface otimizada para que tudo possa ser facilmente controlado com as mãos.

Como é possível ver na imagem acima, o Windows 8 possui fortes semelhanças com o Windows Phone 7, exibindo os famosos "ladrilhos" com informações atualizadas e tarefas do dispositivo. Também há a opção clássica do Windows, com a barra de tarefas em evidência e ícones na tela.

Já os aplicativos do sistema serão desenvolvidos em HTML 5 e Java. Os mais antigos serão atualizados para receber a opção de comando via touchscreen. Para que os usuários adquiram os apps, a Microsoft oferecerá uma loja online.

Novas informações sobre o Windows 8 serão dadas em setembro deste ano durante a PDC (Professional Developers Conference) na Califórnia, Estados Unidos. O sistema operacional ainda não possui data oficial de lançamento, mas está previsto para 2012.

via olhar digital

China nega acusações do Google sobre ataque hacker ao Gmail

02/06/2011.

Companhia disse que serviço de e-mail foi invadido por hackers chineses.

Governo chinês afirmou que denúncias do Google têm segundas intenções.

A alegação do Google de que hackers da China acessaram milhares de contas do Gmail foi negada pelo governo chinês nesta quinta-feira (2). Um porta-voz do governo divulgou um comunicado dizendo que a tentativa do Google de culpar a China tem segundas intenções.

Perguntado em uma coletiva de imprensa sobre o ataque, o porta-voz disse que as denúncias são inaceitáveis, segundo publicou o jornal “Washington Post”. “Ataque hacker é um problema mundial e a China também é vítima”, disse Hong Lei. “A denúncia de que o governo chinês apoia esse tipo de atividade é uma acusação sem fundamento”, completou.

Hong Lei ainda afirmou que o governo chinês “opõe-se firmemente contra qualquer prática criminosa na internet, incluindo invasões, e está pronto para cooperar com a comunidade internacional para combatê-los”.

A secretária de Estado americana Hillary Clinton afirmou nesta quinta-feira (2) que as denúncias do Google são "muito sérias". "Estamos muito preocupados. Estas alegações são muito sérias, nós as levamos a sério e as examinamos", disse a chefe da diplomacia americana durante uma entrevista coletiva à imprensa.

O Google revelou na quarta-feira (1) que hackers desconhecidos, aparentemente vindos da região central da China, tentaram invadir contas de centenas de usuários do seu sistema de e-mails, incluindo de autoridades importantes do governo norte-americano, ativistas chineses e jornalistas.

A empresa afirmou em seu blog oficial que os hackers, que aparentemente vêm de Jinan, na China, tentaram recentemente invadir e monitorar contas de e-mails ao roubar suas senhas, mas o Google detectou e "interrompeu" o ataque. A companhia notificou as vítimas e governos possivelmente atingidos, acrescentou o Google no blog. A ação do Google encerrou o pregão em queda de 0,65%.

via G1

Companhia disse que serviço de e-mail foi invadido por hackers chineses.

Governo chinês afirmou que denúncias do Google têm segundas intenções.

A alegação do Google de que hackers da China acessaram milhares de contas do Gmail foi negada pelo governo chinês nesta quinta-feira (2). Um porta-voz do governo divulgou um comunicado dizendo que a tentativa do Google de culpar a China tem segundas intenções.

Perguntado em uma coletiva de imprensa sobre o ataque, o porta-voz disse que as denúncias são inaceitáveis, segundo publicou o jornal “Washington Post”. “Ataque hacker é um problema mundial e a China também é vítima”, disse Hong Lei. “A denúncia de que o governo chinês apoia esse tipo de atividade é uma acusação sem fundamento”, completou.

Hong Lei ainda afirmou que o governo chinês “opõe-se firmemente contra qualquer prática criminosa na internet, incluindo invasões, e está pronto para cooperar com a comunidade internacional para combatê-los”.

A secretária de Estado americana Hillary Clinton afirmou nesta quinta-feira (2) que as denúncias do Google são "muito sérias". "Estamos muito preocupados. Estas alegações são muito sérias, nós as levamos a sério e as examinamos", disse a chefe da diplomacia americana durante uma entrevista coletiva à imprensa.

O Google revelou na quarta-feira (1) que hackers desconhecidos, aparentemente vindos da região central da China, tentaram invadir contas de centenas de usuários do seu sistema de e-mails, incluindo de autoridades importantes do governo norte-americano, ativistas chineses e jornalistas.

A empresa afirmou em seu blog oficial que os hackers, que aparentemente vêm de Jinan, na China, tentaram recentemente invadir e monitorar contas de e-mails ao roubar suas senhas, mas o Google detectou e "interrompeu" o ataque. A companhia notificou as vítimas e governos possivelmente atingidos, acrescentou o Google no blog. A ação do Google encerrou o pregão em queda de 0,65%.

via G1

segunda-feira, 30 de maio de 2011

Pré Venda de Call Of Duty MW3 está confirmada no Brasil

30/05/2011.

Para quem não consegue esperar ate dia 8/11/11 já pode estar adquirindo o game pela quantia de 200R$

muito caro na minha opnião que prefiro esperar ate o lançamento oficial.

A compra antecipada do game está disponível nas lojas da rede Fnac, onde o game tem previsão de lançamento para o dia 30 de novembro. Nos EUA, o game será lançado no dia 8 do mesmo mês.

O prazo de entrega para as compras on-line são de até dois dias úteis para a cidade de São Paulo.

As versão disponíveis para a pré-venda são de PlayStation 3 e Xbox 360....

Segundo os criadores do jogo essa será a batalha mais épica da historia de call of duty aonde o jogo retrata uma terceira guerra mundial com direito a varios cenários e paises diferentes onde teremos que batalhar

Abaixo segue um teaser trailer:

Para quem não consegue esperar ate dia 8/11/11 já pode estar adquirindo o game pela quantia de 200R$

muito caro na minha opnião que prefiro esperar ate o lançamento oficial.

A compra antecipada do game está disponível nas lojas da rede Fnac, onde o game tem previsão de lançamento para o dia 30 de novembro. Nos EUA, o game será lançado no dia 8 do mesmo mês.

O prazo de entrega para as compras on-line são de até dois dias úteis para a cidade de São Paulo.

As versão disponíveis para a pré-venda são de PlayStation 3 e Xbox 360....

Segundo os criadores do jogo essa será a batalha mais épica da historia de call of duty aonde o jogo retrata uma terceira guerra mundial com direito a varios cenários e paises diferentes onde teremos que batalhar

Abaixo segue um teaser trailer:

domingo, 29 de maio de 2011

PayPal e eBay processam Google por roubo de segredos comerciais.

29/05/2011.

Esse post segue em contra partida com o post anterior onde eu dizia que o google esta lançando o serviço de pagamento pelo celular, desta vez o eBay e a PayPal estão processando o google de roubo de segredos comerciais onde estavam elaborando um sistema de pagamentos feitos pelo android.

O eBay e sua subsidiária de pagamentos on-line PayPal registraram uma ação contra o Google na quinta-feira (26) alegando que a gigante da internet roubou os seus segredos comerciais quando contratou um executivo chave da empresa.

A ação alega que Osama Bedier, ex-executivo sênior do PayPal que trabalhava na área de pagamentos móveis, desviou segredos comerciais da companhia quando começou a trabalhar no Google no início de 2011.

Segundo o eBay, o PayPal e o Google colaboraram estreitamente durante três anos no desenvolvimento de um acordo comercial sob o qual o PayPal serviria como opção de pagamento para celulares com Android.

A vice-presidente do Google Stephanie Tilenius, também ex-executiva do PayPal, é acusada de ter violado o seu contrato com o eBay ao ter recrutado Bedier. O processo também alega que Bedier tentou recrutar outros ex-colegas do PayPal.

Os dois executivos, Bedier e Stephanie, comandaram na quinta-feira (26) o lançamento do sistema de pagamento para celulares do Google, em parceria com a MasterCard, Citigroup e a operadora de telefonia móvel Sprint.

Esse post segue em contra partida com o post anterior onde eu dizia que o google esta lançando o serviço de pagamento pelo celular, desta vez o eBay e a PayPal estão processando o google de roubo de segredos comerciais onde estavam elaborando um sistema de pagamentos feitos pelo android.

O eBay e sua subsidiária de pagamentos on-line PayPal registraram uma ação contra o Google na quinta-feira (26) alegando que a gigante da internet roubou os seus segredos comerciais quando contratou um executivo chave da empresa.

A ação alega que Osama Bedier, ex-executivo sênior do PayPal que trabalhava na área de pagamentos móveis, desviou segredos comerciais da companhia quando começou a trabalhar no Google no início de 2011.

Segundo o eBay, o PayPal e o Google colaboraram estreitamente durante três anos no desenvolvimento de um acordo comercial sob o qual o PayPal serviria como opção de pagamento para celulares com Android.

- Quando o PayPal estava finalizando a negociação com o Android, Bedier foi entrevistado para uma vaga no Google sem informar o PayPal sobre isso”, afirmou a ação.

A vice-presidente do Google Stephanie Tilenius, também ex-executiva do PayPal, é acusada de ter violado o seu contrato com o eBay ao ter recrutado Bedier. O processo também alega que Bedier tentou recrutar outros ex-colegas do PayPal.

Os dois executivos, Bedier e Stephanie, comandaram na quinta-feira (26) o lançamento do sistema de pagamento para celulares do Google, em parceria com a MasterCard, Citigroup e a operadora de telefonia móvel Sprint.

A procura de um aplicativo legal ?

29/05/2011.

Software faz busca por palavra chave.

Se você assim como eu sofre, na hora de buscar um App legal ou útil para o seu smartphone ou PC deve saber do que estou falando.

que tal ao invés de procurar por um aplicativo especifico, procura-lo pela sua função por exemplo você digita a palavra calculadora e em seguida aparece uma lista com os melhores aplicativos de calculadora.

Então conheça o Quixey, a proposta do Quixey é simples: funcionar como um buscador de aplicativos. Uma página voltada para que você consiga encontrar, em um lugar só, todos os tipos de software e aplicações para instalar em diversos sistemas operacionais e navegadores disponíveis. Para começar é preciso pedir uma chave beta para se cadastrar no site. O seu código deve chegar em menos de uma semana no seu e-mail.

E o melhor não importa qual a plataforma você esta usando a página faz a busca para sua plataforma, abaixo segue um video explicando melhor sobre o serviço

Quixey - Acesse já!

via olhar digital

Software faz busca por palavra chave.

Se você assim como eu sofre, na hora de buscar um App legal ou útil para o seu smartphone ou PC deve saber do que estou falando.

que tal ao invés de procurar por um aplicativo especifico, procura-lo pela sua função por exemplo você digita a palavra calculadora e em seguida aparece uma lista com os melhores aplicativos de calculadora.

Então conheça o Quixey, a proposta do Quixey é simples: funcionar como um buscador de aplicativos. Uma página voltada para que você consiga encontrar, em um lugar só, todos os tipos de software e aplicações para instalar em diversos sistemas operacionais e navegadores disponíveis. Para começar é preciso pedir uma chave beta para se cadastrar no site. O seu código deve chegar em menos de uma semana no seu e-mail.

E o melhor não importa qual a plataforma você esta usando a página faz a busca para sua plataforma, abaixo segue um video explicando melhor sobre o serviço

Quixey - Acesse já!

via olhar digital

sábado, 28 de maio de 2011

Parceria do bem entre Microsoft e Facebook

28/05/2011

Rede social fecha parceria e passa a usar ferramenta, já utilizada no Bing, que detecta imagens ilegais no site

Ao meu ver essa era uma atitude que a comunidade social do facebook demorou a tomar uma vez que com a crescente onda de pedófilos na internet é de se esperar que eles se utilizem dos meios de comunicação social mais frequentado como o facebook, de qualquer forma isso irá evitar muitos problemas futuros sem falar em um ambiente mais seguros para as crianças.

Se todas as grandes sites se preocupassem com seriedade do assunto como agora o facebook esta se preocupando teríamos menos maníacos virtuais !

A tecnologia que a Microsoft usa no Bing para buscar imagens de pornografia infantil, chamada de Photo DNA, vai passar a fazer parte das ferramentas do Facebook. Segundo o jornal Telegraph, o novo projeto é uma parceria entre a rede social, a Microsoft e o Centro Nacional para Crianças Desaparecidas e Exploradas (NCMEC) de Virginia, nos Estados Unidos.

De acordo com o jornal, a organização coletou 10 mil imagens de abuso infantil de órgãos legais para servir de base para o Photo DNA, que já possui milhões de outras fotos no banco de dados. Computadores dividem as imagens em pequenos pedaços e as enviam para serviços como o Facebook, que poderão compará-los com imagens enviadas por usuários.

O Facebook foi duramente criticado na Grã-Bretanha no ano passado pela CEOP, agência da polícia responsável pelo rastreamento de pedófilos online, depois do assassinato de uma garota de 17 anos, que foi atraída para um encontro com um homem de 33 anos, que se passava por adolescente na rede social. Agora, o Facebook lançou várias iniciativas de segurança e o Photo DNA é uma delas.

Já a Microsoft implantou o sistema no Bing e no serviços de armazenamento online SkyDrive e diz ter detectado mais de 1500 e 1000 imagens ilegais nos dois sites, respectivamente. "Mesmo que o NCMEC seja uma organização baseada nos Estados Unidos, encontramos imagens resultantes de abusos que ocorreram em muitos países, incluindo o próprio Estados Unidos, Reino Unido e Brasil", disse Harmon.

via olhar digital

Rede social fecha parceria e passa a usar ferramenta, já utilizada no Bing, que detecta imagens ilegais no site

Ao meu ver essa era uma atitude que a comunidade social do facebook demorou a tomar uma vez que com a crescente onda de pedófilos na internet é de se esperar que eles se utilizem dos meios de comunicação social mais frequentado como o facebook, de qualquer forma isso irá evitar muitos problemas futuros sem falar em um ambiente mais seguros para as crianças.

Se todas as grandes sites se preocupassem com seriedade do assunto como agora o facebook esta se preocupando teríamos menos maníacos virtuais !

A tecnologia que a Microsoft usa no Bing para buscar imagens de pornografia infantil, chamada de Photo DNA, vai passar a fazer parte das ferramentas do Facebook. Segundo o jornal Telegraph, o novo projeto é uma parceria entre a rede social, a Microsoft e o Centro Nacional para Crianças Desaparecidas e Exploradas (NCMEC) de Virginia, nos Estados Unidos.

De acordo com o jornal, a organização coletou 10 mil imagens de abuso infantil de órgãos legais para servir de base para o Photo DNA, que já possui milhões de outras fotos no banco de dados. Computadores dividem as imagens em pequenos pedaços e as enviam para serviços como o Facebook, que poderão compará-los com imagens enviadas por usuários.

|

| imagem da web |

O Facebook foi duramente criticado na Grã-Bretanha no ano passado pela CEOP, agência da polícia responsável pelo rastreamento de pedófilos online, depois do assassinato de uma garota de 17 anos, que foi atraída para um encontro com um homem de 33 anos, que se passava por adolescente na rede social. Agora, o Facebook lançou várias iniciativas de segurança e o Photo DNA é uma delas.

Já a Microsoft implantou o sistema no Bing e no serviços de armazenamento online SkyDrive e diz ter detectado mais de 1500 e 1000 imagens ilegais nos dois sites, respectivamente. "Mesmo que o NCMEC seja uma organização baseada nos Estados Unidos, encontramos imagens resultantes de abusos que ocorreram em muitos países, incluindo o próprio Estados Unidos, Reino Unido e Brasil", disse Harmon.

via olhar digital

Sony é atacada novamente !!!

28/05/2011

Roubo aconteceu em rede da Sony Ericsson Mobile Communications.

Em abril, hackers invadiram a rede de games on-line do PlayStation.

Me parece que a Sony esta pagando pela suas círticas aos hackers feitas nos ultimos meses

e pagando bem caro por sinal

Os dados pessoais de cerca de 2 mil clientes da Sony Ericsson no Canadá foram roubados em um novo ataque virtual contra uma rede on-line da companhia, confirmou nesta quarta-feira (25) à Agência EFE um porta-voz da empresa. O caso foi descoberto depois de a Sony ter informado na terça-feira (24) sobre ataques similares na Grécia, Indonésia e Tailândia.

A empresa japonesa parece ter se transformado em alvo fixo de piratas virtuais, depois que no mês passado uma invasão em sua rede de videogames on-line causou o vazamento de dados pessoais de mais de 100 milhões de usuários.

No Canadá, o roubo de dados (nomes, endereços e senhas) ocorreu em uma rede da Sony Ericsson Mobile Communications Japan. Segundo um porta-voz da Sony, informações de cartões de crédito dos usuários não foram vazadas. O portal, que não faz parte do sistema principal da Sony Ericsson, foi suspenso temporariamente. A companhia não tem indícios se as informações foram utilizadas indevidamente.

Outros países

Na Grécia, usuários cadastrados em páginas da Sony Music Entertainment tiveram os seus dados roubados, mas as informações de cartões de crédito não foram comprometidas, segundo a empresa. O serviço também foi suspenso.

Algumas páginas da divisão da Sony Music Entertainment também foram atacadas na Indonésia, embora a companhia não tenha detectado nenhum roubo de informações. Já na Tailândia, um site de venda de produtos eletrônicos da companhia sofreu a invasão de hackers.

A Sony ainda não restabeleceu completamente as contas de todos os usuários do serviço PlayStation Network e Qriocity, atacados em abril, e por enquanto não deu datas concretas para sua restauração. As invasões afetaram também o serviço Sony Online Entertaiment (SOE) e deixaram vulneráveis os dados pessoais de mais de 100 milhões de usuários.

via g1

Roubo aconteceu em rede da Sony Ericsson Mobile Communications.

Em abril, hackers invadiram a rede de games on-line do PlayStation.

Me parece que a Sony esta pagando pela suas círticas aos hackers feitas nos ultimos meses

e pagando bem caro por sinal

Os dados pessoais de cerca de 2 mil clientes da Sony Ericsson no Canadá foram roubados em um novo ataque virtual contra uma rede on-line da companhia, confirmou nesta quarta-feira (25) à Agência EFE um porta-voz da empresa. O caso foi descoberto depois de a Sony ter informado na terça-feira (24) sobre ataques similares na Grécia, Indonésia e Tailândia.

A empresa japonesa parece ter se transformado em alvo fixo de piratas virtuais, depois que no mês passado uma invasão em sua rede de videogames on-line causou o vazamento de dados pessoais de mais de 100 milhões de usuários.

Outros países

Na Grécia, usuários cadastrados em páginas da Sony Music Entertainment tiveram os seus dados roubados, mas as informações de cartões de crédito não foram comprometidas, segundo a empresa. O serviço também foi suspenso.

Algumas páginas da divisão da Sony Music Entertainment também foram atacadas na Indonésia, embora a companhia não tenha detectado nenhum roubo de informações. Já na Tailândia, um site de venda de produtos eletrônicos da companhia sofreu a invasão de hackers.

A Sony ainda não restabeleceu completamente as contas de todos os usuários do serviço PlayStation Network e Qriocity, atacados em abril, e por enquanto não deu datas concretas para sua restauração. As invasões afetaram também o serviço Sony Online Entertaiment (SOE) e deixaram vulneráveis os dados pessoais de mais de 100 milhões de usuários.

via g1

sexta-feira, 27 de maio de 2011

Instalando um proxy squid (Firewall)

27/05/2011.

Começando este post queria dizer que todas as sextas-feiras irei estar postando um tutorial destinado a usuários mais avançados, e para começar vamos ver como se instala um proxy mais precisamente o squid muito usado no controle de acessos e CACHE, eu particularmente já o utilizo na empresa onde trabalho e ele se mostra muito util e estável no quesito segurança se bem configurado

Mas o que é o Squid?

Basicamente Squid é um proxy-cache de alta performance para clientes web,

suportando protocolos FTP, gopher e HTTP, o Squid mantém meta dados e especialmente objetos armazenados na RAM,

cacheia buscas de DNS e implementa cache negativo de requests falhos.

Instalando...

O squid pode ser instalado em praticamente todas as distribuições do linux logo o requisito básico é ter uma distribuição na máquina.

Instalando em um sistema baseado em Debian:

# apt-get install squid

encontra em /etc/squid.conf ou em /usr/local/squid/etc/squid.conf.

Caso não encontre o seu em nenhum desses lugares, procure-o com:

Pode parecer fútil, mas uma limpeza inicial no arquivo squid.conf pode

ser bem útil. O arquivo de configuração original tem, em média, 2000

linhas. pode usar este comando ou apagar manualmente o que levará um certo tempo

Como comentado mais tarde, toda a estrutura do Squid é baseada em

listas de acessos. Vamos entrar em detalhes mais para frente. Por hora

vamos criar uma lista de acesso básica para nossos usuários.

Vamos supor que nossa rede interna seja 192.168.5.0/24. Crie a

seguinte linha no squid.conf, na seção de ACLs (TAG: acl):

E a seguinte linha na seção de acesso (TAG: http_access)

Esse recurso é muito útil para evitar que seus usuários "burlem" o

proxy removendo as configurações do browser. Eles serão obrigados a

passar pelo proxy, mesmo que as máquinas não estejam configuradas para

tal. Extremamente recomendado, principalmente em casos de bloqueio de

sites ou limitação de banda.

Experiências pessoais comprovam que usuários com um pouco mais de

conhecimentos irão remover a configuração de proxy assim que o

administrador sair da sala, seja por ignorância das funcionalidades,

seja por medo de ser auditado ou simplesmente por má conduta.

Vamos inserir as seguintes linhas:

Provavelmente você já tenha seu script de inicialização do firewall,

sendo assim a única coisa necessária inserir essa linha nele:

A partir de agora vamos começar a trabalhar com ACLs (Access Control

Lists). O conceito de ACL é muito útil, por nos permitir trabalhar com

níveis de acesso baseados em diversas informações.

Não é incomum que em uma instalação de Squid, a diretoria possa

acessar qualquer site, a gerência não possa acessar determinados sites

e os "peões" tenham acesso apenas ao site da empresa e de parceiros.

Graças ao uso de ACLs e um pouco de imaginação e suor, podemos fazer

todas essas restrições.

Todas as configurações de usuários, grupos, horários e SITES são

configuradas em ACLs,

Procure no seu squid.conf onde começam a ser descritas as ACLs.

Geralmente a primeira ACL a aparecer é:

Vamos fazer o seguinte:

ou

ou

ou

O arquivo block.txt irá conter todos os sites e palavras que você

deseja bloquear e o unblock.txt todas as exceções. "Como assim?", você

pergunta.

Vamos supor que você tenha bloqueado a palavra sexo. Então você não

poderá entrar em www.sexo.com.br, mas também não poderá entrar em

www.sexoesaude.com.br. Ora, mas esse segundo site é inofensivo,

portanto não deveria ser bloqueado. Basta colocá-lo no unblock.txt.

Vamos ao squid.conf

Insira as linhas abaixo logo antes de acl all src

ou

Agora procure no seu squid.conf a linha http_access deny all e coloque

antes dela:

DICA: O "!" Significa sempre negação de alguma coisa.

Controle de banda, aqui iremos controlar a banda atraves da propria ACL de foma a restringir certas extensões que ocupam banda

Vamos adicionar algumas linhas. A primeira vai evitar que haja

restrição de banda internamente, por isso não deixe de colocá-la.

Desenvolvido pelo brasileiro Pedro Orso, ele transforma o log do squid

em um relatório html legível e completo.

Por padrão o sarg é instalado em /usr/local/sarg. Nesse diretório

encontramos o arquivo sarg.conf entre as muitas opções, recomendo as

seguintes:

Sendo importante destacar:

Depois de configurar o sarg.conf, basta gerar os relatórios com o

comando

Exemplo de relatório do SARG

Os relatórios do Sarg ocupam um imenso espaço em disco, principalmente pelo falto de não ter um rotate nem comprimir os HTMLS. Podemos contornar isso colocando em nossa crontable:

até sexta que vem como próximo tutorial.

Começando este post queria dizer que todas as sextas-feiras irei estar postando um tutorial destinado a usuários mais avançados, e para começar vamos ver como se instala um proxy mais precisamente o squid muito usado no controle de acessos e CACHE, eu particularmente já o utilizo na empresa onde trabalho e ele se mostra muito util e estável no quesito segurança se bem configurado

Mas o que é o Squid?

Basicamente Squid é um proxy-cache de alta performance para clientes web,

suportando protocolos FTP, gopher e HTTP, o Squid mantém meta dados e especialmente objetos armazenados na RAM,

cacheia buscas de DNS e implementa cache negativo de requests falhos.

Instalando...

O squid pode ser instalado em praticamente todas as distribuições do linux logo o requisito básico é ter uma distribuição na máquina.

Instalando em um sistema baseado em Debian:

# apt-get install squid

Limpando o squid.conf

O arquivo de configuração do squid é o squid.conf, normalmente ele seencontra em /etc/squid.conf ou em /usr/local/squid/etc/squid.conf.

Caso não encontre o seu em nenhum desses lugares, procure-o com:

# locate squid.conf

ou

# find squid.conf

Pode parecer fútil, mas uma limpeza inicial no arquivo squid.conf pode

ser bem útil. O arquivo de configuração original tem, em média, 2000

linhas. pode usar este comando ou apagar manualmente o que levará um certo tempo

# cp squid.conf squid.conf.original # egrep -v "^#|^$" squid.conf.original > squid.conf

Configurações básicas - ACLs

Como comentado mais tarde, toda a estrutura do Squid é baseada em

listas de acessos. Vamos entrar em detalhes mais para frente. Por hora

vamos criar uma lista de acesso básica para nossos usuários.

Vamos supor que nossa rede interna seja 192.168.5.0/24. Crie a

seguinte linha no squid.conf, na seção de ACLs (TAG: acl):

acl rede_interna src 192.168.5.0/24

E a seguinte linha na seção de acesso (TAG: http_access)

http_access allow rede_interna

Transparent Proxy

Esse recurso é muito útil para evitar que seus usuários "burlem" o

proxy removendo as configurações do browser. Eles serão obrigados a

passar pelo proxy, mesmo que as máquinas não estejam configuradas para

tal. Extremamente recomendado, principalmente em casos de bloqueio de

sites ou limitação de banda.

Experiências pessoais comprovam que usuários com um pouco mais de

conhecimentos irão remover a configuração de proxy assim que o

administrador sair da sala, seja por ignorância das funcionalidades,

seja por medo de ser auditado ou simplesmente por má conduta.

Vamos inserir as seguintes linhas:

httpd_accel_host virtual

httpd_accel_port 80

httpd_accel_with_proxy on

httpd_accel_uses_host_header onesse é um exemplo didático no squid que eu uso essas linhas são um pouco diferente mas nada que vá afetar a funcionabilidade.Provavelmente você já tenha seu script de inicialização do firewall,

sendo assim a única coisa necessária inserir essa linha nele:

# iptables -t nat -A PREROUTING -i eth0 -p tcp --dport 80 -j REDIRECT --to-port 3128

Bloqueando Sites indesejados

A partir de agora vamos começar a trabalhar com ACLs (Access Control

Lists). O conceito de ACL é muito útil, por nos permitir trabalhar com

níveis de acesso baseados em diversas informações.

Não é incomum que em uma instalação de Squid, a diretoria possa

acessar qualquer site, a gerência não possa acessar determinados sites

e os "peões" tenham acesso apenas ao site da empresa e de parceiros.

Graças ao uso de ACLs e um pouco de imaginação e suor, podemos fazer

todas essas restrições.

Todas as configurações de usuários, grupos, horários e SITES são

configuradas em ACLs,

Procure no seu squid.conf onde começam a ser descritas as ACLs.

Geralmente a primeira ACL a aparecer é:

acl all src 0.0.0.0/0.0.0.0

Criando os arquivos necessários

Vamos fazer o seguinte:

# mkdir /etc/squid/bloqueados

ou

# mkdir /usr/local/squid/etc/bloqueados # touch /etc/squid/bloqueados/block.txt

ou

# touch /usr/local/squid/etc/bloqueados/block.txt # touch /etc/squid/bloqueados/unblock.txt

ou

# touch /usr/local/squid/etc/bloqueados/unblock.txt

O arquivo block.txt irá conter todos os sites e palavras que você

deseja bloquear e o unblock.txt todas as exceções. "Como assim?", você

pergunta.

Vamos supor que você tenha bloqueado a palavra sexo. Então você não

poderá entrar em www.sexo.com.br, mas também não poderá entrar em

www.sexoesaude.com.br. Ora, mas esse segundo site é inofensivo,

portanto não deveria ser bloqueado. Basta colocá-lo no unblock.txt.

Editando o squid.conf

Vamos ao squid.conf

Insira as linhas abaixo logo antes de acl all src

acl blockedsites url_regex -i "/etc/squid/bloqueados/block.txt" acl unblockedsites url_regex -i "/etc/squid/bloqueados/unblock.txt"

ou

acl blockedsites url_regex -i "/usr/local/squid/etc/bloqueados/block.txt" acl unblockedsites url_regex -i "/usr/local/squid/etc/bloqueados/unblock.txt"

Agora procure no seu squid.conf a linha http_access deny all e coloque

antes dela:

http_access deny blockedsites !unblockedsites

DICA: O "!" Significa sempre negação de alguma coisa.

Controle de banda, aqui iremos controlar a banda atraves da propria ACL de foma a restringir certas extensões que ocupam banda

Editando o squid.conf

Vamos adicionar algumas linhas. A primeira vai evitar que haja

restrição de banda internamente, por isso não deixe de colocá-la.

acl controle1 url_regex -i 192.168.5 acl controle2 url_regex -i ftp .exe .mp3 .tar.gz .gz .zip .rar .avi .mpeg .mpg .qt .ram .rm .iso .raw .wav delay_pools 2 delay_class 1 2 delay_parameters 1 -1/-1 -1/-1 delay_access 1 allow controle1 delay_class 2 2 delay_access 2 allow rede_interna delay_access 2 allow controle2

SARG

Desenvolvido pelo brasileiro Pedro Orso, ele transforma o log do squid

em um relatório html legível e completo.

Instalação

# wget http://web.onda.com.br/orso/sarg-1.4.tar.gz # tar zxvf sarg-1.4.tar.gz # cd sarg-1.4/ # ./configure # make # make install

Configuração

Por padrão o sarg é instalado em /usr/local/sarg. Nesse diretório

encontramos o arquivo sarg.conf entre as muitas opções, recomendo as

seguintes:

- language Portuguese

- access_log /var/log/squid/access.log

- title "Relatório de uso da internet"

- temporary_dir /tmp

- output_dir /var/www/squid-reports

- resolve_ip no

- user_ip yes

- topuser_sort_field BYTES reverse

- topsites_num 100

- max_elapsed 28800000

Sendo importante destacar:

| Comandos | Descrição |

|---|---|

| access_log | Indica o arquivo de log do squid |

| output_dir | Indica onde será gerado o html. É recomendável que seja em um local acessível pelo seu http server |

| resolve_ip | Evita que o sarg tente fazer resolução de DNS |

| user_ip | Se você não estiver utilizando autenticação por usuário, coloque "no" . Se estiver, coloque "yes" |

| topsites_num | Quantidade de sites que você quer ver como os TOP de acessos |

Gerando os relatórios

Depois de configurar o sarg.conf, basta gerar os relatórios com o

comando

# sarg

Exemplo de relatório do SARG

Dica

Os relatórios do Sarg ocupam um imenso espaço em disco, principalmente pelo falto de não ter um rotate nem comprimir os HTMLS. Podemos contornar isso colocando em nossa crontable:

find /var/www/squid-reports/ -name "*.html" -type f -mtime +30 -exec bzip2 {} \;

find /var/www/squid-reports/ -name "*.bzip2" -type f -mtime +180 -exec rm -rf {} \;

Bom a grosso modo é assim que a coisa flui, dúvidas sugestões criticas estamos ai !!até sexta que vem como próximo tutorial.

Google lança seu sistema de pagamentos conheça!

27/05/2011.

Tecnologia transformará os smartphones em nossas futuras "carteiras digitais"

A gigante Google sempre inovando e dominando o mercado de Ti em diferentes segmentações esta tentando "abocanhar" um grande pedaço no mercado de compras unificando todos os seus cartões de débito e crédito no seu celular , ótima ideia não ? agora vamos aguardar o lançamento da VISA e torcer para que funcione em todas as marcas de celulares futuramente....

A Google anunciou nesta quinta-feira (26) seu mais novo sistema de pagamentos para smartphones. O Google Wallet transforma o aparelho em uma espécie de "carteira eletrônica", onde é possível fazer pagamentos apenas encostando o celular equipado com o chip NFC (o próximo Nexus S já virá com essa tecnologia) em um leitor específico. O aplicativo que gerencia a tecnologia é capaz de salvar as informações não só dos seus cartões de crédito e débito, mas também de ofertas, gift cards e cartões-fidelidade sem que você tenha que levar o cartão físico. Em um futuro próximo, a empresa quer que até mesmo cartões de embarque, tickets para cinemas e shows, senhas e chaves possam ser guardadas na Google Wallet. A princípio, a tecnologia será testada nos Estados Unidos, em mercados específicos. Os consumidores que tiverem cartões Citigroup Mastercard com tecnologia PayPass serão os primeiros a testá-la.

Além do Google Wallet, a companhia também falou sobre o Google Offers, que trará ofertas exclusivas para os usuários do Wallet. As promoções são ofertadas de acordo com a localização do usuário. Além disso, lojas que oferecem o serviço ganham um bônus: ao pagar a conta no estabelecimento utilizando o Wallet, a oferta é mostrada na hora em que o usuário digita a senha. O Google Wallet também permite que cupons de desconto do Google Offers sejam arquivados para serem usados no futuro.

O anúncio foi feito durante uma coletiva de imprensa realizada em Nova York, mas não causou tanto espanto. Rumores sobre o aplicativo já rondavam a internet desde o mês passado e, na última quarta-feira (25), uma das lojas parceiras já havia revelado o nome do software e sua data de lançamento, prevista para junho deste ano.

Estão no projeto empresas como a Mastercard, Citigroup, First Data e Sprint. Sem dar muito espaço para a concorrência, a Visa e outros bancos, como Bank of America e Wells Fargo, também estão testando um sistema de pagamento por telefonia móvel, e pretendem lançá-lo ainda este ano.

Enquanto eu escrevia esse post me questionei, e se roubarem seu celular com as infomaçoes de todos os seus cartões??? bom até lá a google dará um jeito.

via olhar digital

Tecnologia transformará os smartphones em nossas futuras "carteiras digitais"

A gigante Google sempre inovando e dominando o mercado de Ti em diferentes segmentações esta tentando "abocanhar" um grande pedaço no mercado de compras unificando todos os seus cartões de débito e crédito no seu celular , ótima ideia não ? agora vamos aguardar o lançamento da VISA e torcer para que funcione em todas as marcas de celulares futuramente....

A Google anunciou nesta quinta-feira (26) seu mais novo sistema de pagamentos para smartphones. O Google Wallet transforma o aparelho em uma espécie de "carteira eletrônica", onde é possível fazer pagamentos apenas encostando o celular equipado com o chip NFC (o próximo Nexus S já virá com essa tecnologia) em um leitor específico. O aplicativo que gerencia a tecnologia é capaz de salvar as informações não só dos seus cartões de crédito e débito, mas também de ofertas, gift cards e cartões-fidelidade sem que você tenha que levar o cartão físico. Em um futuro próximo, a empresa quer que até mesmo cartões de embarque, tickets para cinemas e shows, senhas e chaves possam ser guardadas na Google Wallet. A princípio, a tecnologia será testada nos Estados Unidos, em mercados específicos. Os consumidores que tiverem cartões Citigroup Mastercard com tecnologia PayPass serão os primeiros a testá-la.

Além do Google Wallet, a companhia também falou sobre o Google Offers, que trará ofertas exclusivas para os usuários do Wallet. As promoções são ofertadas de acordo com a localização do usuário. Além disso, lojas que oferecem o serviço ganham um bônus: ao pagar a conta no estabelecimento utilizando o Wallet, a oferta é mostrada na hora em que o usuário digita a senha. O Google Wallet também permite que cupons de desconto do Google Offers sejam arquivados para serem usados no futuro.

O anúncio foi feito durante uma coletiva de imprensa realizada em Nova York, mas não causou tanto espanto. Rumores sobre o aplicativo já rondavam a internet desde o mês passado e, na última quarta-feira (25), uma das lojas parceiras já havia revelado o nome do software e sua data de lançamento, prevista para junho deste ano.

Estão no projeto empresas como a Mastercard, Citigroup, First Data e Sprint. Sem dar muito espaço para a concorrência, a Visa e outros bancos, como Bank of America e Wells Fargo, também estão testando um sistema de pagamento por telefonia móvel, e pretendem lançá-lo ainda este ano.

Enquanto eu escrevia esse post me questionei, e se roubarem seu celular com as infomaçoes de todos os seus cartões??? bom até lá a google dará um jeito.

via olhar digital

Apple assume vírus em Mac

27/05/2011.

A empresa já fez a promessa de entregar um update para remover o malware.

Parece que até o MAC OS não escapou das ameaças, o pior que o malware se utiliza de nomes da área de segurança como Mac Security, Mac Protector e Mac Guard.

A Apple prometeu, nesta terça-feira (24/5), liberar, em breve, uma atualização do Mac OS X para eliminar o malware que carrega um falso programa de segurança, apelidado de Mac Defender, assim como suas variações (Mac Security, Mac Protector e Mac Guard).

Além do anúncio da atualização, a Apple também divulgou os passos adequados para que os usuários infectados se livrem do malware. “A atualização também ajudará a proteger os usuários, exibindo um aviso explícito se eles baixarem esse malware", dizia o comunicado.

Este tipo de malware, conhecido como "scareware" ou "rogueware", tentam convencer usuários a baixar programas maliciosos, prometendo ajudar na segurança do computador. O Mac Defender foi o primeiro malware direcionado para Macs e esta foi a primeira vez que a empresa reconheceu publicamente uma ameaça.

Eu acredito, que apesar desse alarme não muito sério o MAC OS se trata de um ambiente bem seguro

não é em vão que editores, jornalistas e etc se utilizam desse S.O.

via olhar digital

A empresa já fez a promessa de entregar um update para remover o malware.

Parece que até o MAC OS não escapou das ameaças, o pior que o malware se utiliza de nomes da área de segurança como Mac Security, Mac Protector e Mac Guard.

A Apple prometeu, nesta terça-feira (24/5), liberar, em breve, uma atualização do Mac OS X para eliminar o malware que carrega um falso programa de segurança, apelidado de Mac Defender, assim como suas variações (Mac Security, Mac Protector e Mac Guard).

Além do anúncio da atualização, a Apple também divulgou os passos adequados para que os usuários infectados se livrem do malware. “A atualização também ajudará a proteger os usuários, exibindo um aviso explícito se eles baixarem esse malware", dizia o comunicado.

Este tipo de malware, conhecido como "scareware" ou "rogueware", tentam convencer usuários a baixar programas maliciosos, prometendo ajudar na segurança do computador. O Mac Defender foi o primeiro malware direcionado para Macs e esta foi a primeira vez que a empresa reconheceu publicamente uma ameaça.

Eu acredito, que apesar desse alarme não muito sério o MAC OS se trata de um ambiente bem seguro

não é em vão que editores, jornalistas e etc se utilizam desse S.O.

via olhar digital

Falha de segurança no Internet Explorer permite roubo de senhas

26/05/2011.

Pesquisador de segurança encontrou falha que permite o chamado 'sequestro de cookies'

Esse post começa com uma certa preocupação, mas para muitos e ate mesmo a mim não era de se esperar que estas falhas apareçam sempre primeiro no querido internet explorer o engraçado é que sempre a Microsoft "acha" que a situação está sobre controle, foi este erro que a SONY cometeu ao subestimar os hackers e ter PSN derrubada, sem muitas delongas vamos a matéria.

Um pesquisador da área de segurança afirmou à Reuters nesta quinta-feira (26/5) que uma falha no navegador Internet Explorer pode permitir o roubo de senhas de sites como Twitter e Facebook. "Qualquer site. Qualquer cookie. O limite está em sua imaginação", afirmou o pesquisador independente italiano Rosario Valotta. Ele definiu a falha como "sequestro de cookies".

De acordo com Valotta, os hackers poderiam obter acesso a arquivos armazenados pelo browser - os chamados "cookies" - através da falha. Entre os arquivos, poderiam estar os nomes de usuários e senhas para contas de sites da web.

A vulnerabilidade afeta todas as versões do navegador, incluindo o Internet Explorer 9, lançado recentemente pela Microsoft. Segundo Valotta, o hacker deve persuardir uma vítima a arrastar um objeto pela tela do computador para que o cookie seja sequestrado. Apesar de parecer uma tarefa difícil, o pesquisador afirmou ter conseguido 80 cookies em três dias aplicando a técnica no Facebook. "E só tenho 150 amigos na minha lista", disse.

A Microsoft, por outro lado, afirmou que não há grande risco de um hacker obter sucesso com a trama. "Para ser afetado, um usuário precisa visitar um site suspeito, ser convencido a arrastar ítens pela página e o atacante precisaria ter como alvo o coookie de um site ao qual o usuário estivesse conectado naquele momento", afirmou Jerry Bryant, porta-voz da companhia.

A Microsoft, por outro lado, afirmou que não há grande risco de um hacker obter sucesso com a trama. "Para ser afetado, um usuário precisa visitar um site suspeito, ser convencido a arrastar ítens pela página e o atacante precisaria ter como alvo o coookie de um site ao qual o usuário estivesse conectado naquele momento", afirmou Jerry Bryant, porta-voz da companhia.

via olhar digital

Pesquisador de segurança encontrou falha que permite o chamado 'sequestro de cookies'

Esse post começa com uma certa preocupação, mas para muitos e ate mesmo a mim não era de se esperar que estas falhas apareçam sempre primeiro no querido internet explorer o engraçado é que sempre a Microsoft "acha" que a situação está sobre controle, foi este erro que a SONY cometeu ao subestimar os hackers e ter PSN derrubada, sem muitas delongas vamos a matéria.

Um pesquisador da área de segurança afirmou à Reuters nesta quinta-feira (26/5) que uma falha no navegador Internet Explorer pode permitir o roubo de senhas de sites como Twitter e Facebook. "Qualquer site. Qualquer cookie. O limite está em sua imaginação", afirmou o pesquisador independente italiano Rosario Valotta. Ele definiu a falha como "sequestro de cookies".

De acordo com Valotta, os hackers poderiam obter acesso a arquivos armazenados pelo browser - os chamados "cookies" - através da falha. Entre os arquivos, poderiam estar os nomes de usuários e senhas para contas de sites da web.

A vulnerabilidade afeta todas as versões do navegador, incluindo o Internet Explorer 9, lançado recentemente pela Microsoft. Segundo Valotta, o hacker deve persuardir uma vítima a arrastar um objeto pela tela do computador para que o cookie seja sequestrado. Apesar de parecer uma tarefa difícil, o pesquisador afirmou ter conseguido 80 cookies em três dias aplicando a técnica no Facebook. "E só tenho 150 amigos na minha lista", disse.

A Microsoft, por outro lado, afirmou que não há grande risco de um hacker obter sucesso com a trama. "Para ser afetado, um usuário precisa visitar um site suspeito, ser convencido a arrastar ítens pela página e o atacante precisaria ter como alvo o coookie de um site ao qual o usuário estivesse conectado naquele momento", afirmou Jerry Bryant, porta-voz da companhia.

A Microsoft, por outro lado, afirmou que não há grande risco de um hacker obter sucesso com a trama. "Para ser afetado, um usuário precisa visitar um site suspeito, ser convencido a arrastar ítens pela página e o atacante precisaria ter como alvo o coookie de um site ao qual o usuário estivesse conectado naquele momento", afirmou Jerry Bryant, porta-voz da companhia.via olhar digital

quinta-feira, 26 de maio de 2011

Para comemorar Dia do Orgulho Nerd, Blizzard libera World of Warcraft de graça!

26/05/2011.

Online e gratis por 10 dias!!!

A desenvolvedora de games norte-americana Blizzard Entertainment resolveu comemorar o "Dia do Orgulho Nerd" desta quarta-feira (25/5) com um presente que deixará grande parte dos gamers empolgados.

A partir de hoje, a empresa liberará gratuitamente por 10 dias o jogo “World of Warcraft: Cataclysm”. A companhia também afirmou que os jogadores poderão baixar gratuitamente a versão demo de StarCraft II, em português.

Basta acessar o site e se inscrever no trial gratuito de World of Warcraft ou clicar neste link para baixar o demo de StarCraft

via olhar digital

Online e gratis por 10 dias!!!

A desenvolvedora de games norte-americana Blizzard Entertainment resolveu comemorar o "Dia do Orgulho Nerd" desta quarta-feira (25/5) com um presente que deixará grande parte dos gamers empolgados.

A partir de hoje, a empresa liberará gratuitamente por 10 dias o jogo “World of Warcraft: Cataclysm”. A companhia também afirmou que os jogadores poderão baixar gratuitamente a versão demo de StarCraft II, em português.

Basta acessar o site e se inscrever no trial gratuito de World of Warcraft ou clicar neste link para baixar o demo de StarCraft

via olhar digital

quarta-feira, 25 de maio de 2011

Como instalar o windows 7

25/05/2011.

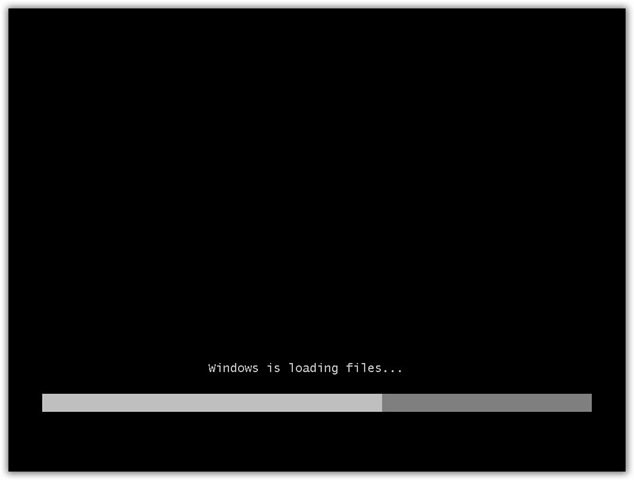

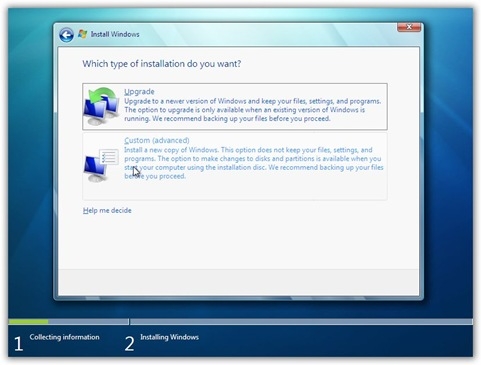

Hoje irei dar uma elucidada no assunto que muitos acham um "bicho de 7 cabeças" mas que na verdade é mais simples do que aparenta a instalação de um sistema operacional para ser mais preciso o Windows 7.

A instalação do Seven é igual à do Vista por isso isto pode não ser grande novidade para muitos

Preparativos para a formatação:

1- CD de instalação do Windows Seven;

2- Drivers para o computador;

3- Backup dos arquivos (recomendado).

Vamos lá!

Já está com objetos em mãos? Então vamos começar a formatação.

Insira o DVD do Windows Seven e reinicie o computador.

Depois de ter inserido o DVD do Seven e reiniciado o PC, irá aparecer esta mensagem: “Pressione uma tecla para iniciar do CD…”.

Pressione ENTER ou qualquer tecla para darmos inicio à instalação do Windows Seven.

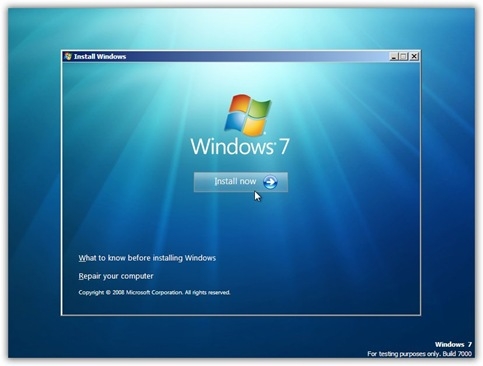

Na tela que surgir, você poderá escolher o idioma, o formato da hora e da moeda e o idioma do teclado. Continuamos a instalação clicando em “Seguinte” ou "Next" (Dependendo da Língua do Windows).

Para instalar o Windows Seven basta clicar em “Instalar Agora” ou "Install Now". Depois irá surgir durante algum tempo no fundo da janela um texto a dizer “Aguarde…” ou "Setup is starting...". Ai é só esperar alguns minutos…

Hoje irei dar uma elucidada no assunto que muitos acham um "bicho de 7 cabeças" mas que na verdade é mais simples do que aparenta a instalação de um sistema operacional para ser mais preciso o Windows 7.

A instalação do Seven é igual à do Vista por isso isto pode não ser grande novidade para muitos

Preparativos para a formatação:

1- CD de instalação do Windows Seven;

2- Drivers para o computador;

3- Backup dos arquivos (recomendado).

Vamos lá!

Já está com objetos em mãos? Então vamos começar a formatação.

Insira o DVD do Windows Seven e reinicie o computador.

Depois de ter inserido o DVD do Seven e reiniciado o PC, irá aparecer esta mensagem: “Pressione uma tecla para iniciar do CD…”.

Pressione ENTER ou qualquer tecla para darmos inicio à instalação do Windows Seven.

Na tela que surgir, você poderá escolher o idioma, o formato da hora e da moeda e o idioma do teclado. Continuamos a instalação clicando em “Seguinte” ou "Next" (Dependendo da Língua do Windows).

Para instalar o Windows Seven basta clicar em “Instalar Agora” ou "Install Now". Depois irá surgir durante algum tempo no fundo da janela um texto a dizer “Aguarde…” ou "Setup is starting...". Ai é só esperar alguns minutos…

Após algum tempo irá surgir uma janela com os Termos de Uso do Windows. Clique em “Aceito os termos da licença” ou "I accept the license terms" e depois em “Seguinte” ou "Next".

Agora irá aparecer o tipo de instalação que pretende. Recomendo o “Personalizado” ou "Custom" pois podemos configurar melhor o sistema, além de particionar o HD.

Chegamos ao momento de criar as partições no disco, a parte da instalação do Windows que mais atormenta os usuário novatos. Mas no Windows Seven não é muito complicado, basta seguir as informações presentes na tela. Na imagem abaixo, disco não está formatado (aliás nunca foi, é como se fosse um disco acabado de sair de uma loja). Clique “Opções da unidade” ou "Drive options" para podermos ter acesso as opções de partição.

Recomendo sempre criar duas partições, assim na próxima vez que você for formatar seu PC, não não precisará fazer o backup de seus arquivos, pois toda vez que formatar o Windows, seu arquivos ficaram em um HD e o Windows em outro.

Para criar uma nova partição clique em “Novo” ou "New". Depois escolha o tamanho do mesmo.

Mas o ponto X deste tutorial é a instalação do Seven, e se caso o seu computador já possuísse algum sistema operacional, vá na partição onde ele foi instalado e clique em “Eliminar” ou "Delete".

Depois de particionarmos o HD, clique em “Seguinte” ou "Next". E agora o Windows Seven começará a ser instalado no seu computador. Este processo não é rápido, e em alguns computadores, pode demorar cerca de 1 hora ou mais. E vale lembrar que o PC tem que ser reiniciado neste processo, mas só deixar que o Windows “toma conta do recado”.

Assim que acabe de Instalar ele vai pedir pela serial-key do Windows, insiram e se não tiverem passem à frente.

Finalizando a instalação

Depois da instalação ser concluída, basta você configurar sua conta do Seven! E está parte é a mais fácil.

Para criar uma nova partição clique em “Novo” ou "New". Depois escolha o tamanho do mesmo.

Mas o ponto X deste tutorial é a instalação do Seven, e se caso o seu computador já possuísse algum sistema operacional, vá na partição onde ele foi instalado e clique em “Eliminar” ou "Delete".

Depois de particionarmos o HD, clique em “Seguinte” ou "Next". E agora o Windows Seven começará a ser instalado no seu computador. Este processo não é rápido, e em alguns computadores, pode demorar cerca de 1 hora ou mais. E vale lembrar que o PC tem que ser reiniciado neste processo, mas só deixar que o Windows “toma conta do recado”.

Assim que acabe de Instalar ele vai pedir pela serial-key do Windows, insiram e se não tiverem passem à frente.

Finalizando a instalação

Depois da instalação ser concluída, basta você configurar sua conta do Seven! E está parte é a mais fácil.

Depois de configurar a sua conta corretamente, o Windows vai proceder uma análise no computador para verificar a sua performance. Depois de acabar a análise, o Windows Seven estará pronto para o uso.

Agora faça Log on de sua conta e senha (lembre-se da senha que você inseriu no começo deste capítulo).

Agora faça Log on de sua conta e senha (lembre-se da senha que você inseriu no começo deste capítulo).

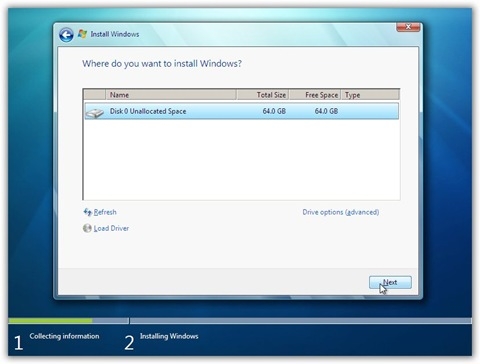

Veja o trafego e o radar mundial de aviões em tempo real

25/05/2011

Para quem é um amante de aviação este serviço é bem interessante,

é um serviço que atualiza, minuto a minuto, a situação do espaço mundial nas principais cidades, exibindo a situação das rotas aéreas dos continentes. Ele também exibe a identificação das aeronaves.

Esse serviço e útil para quem utiliza muito a ponte aérea Brasil-Europa, já que o serviço esta mais abrangente na europa assim como pilotos comerciais - que podem ter uma visão da situação do espaço aéreo dos países do bloco europeu antes de realizarem a viagem.

O serviço ainda estra em crescimento é normal que voce veja mais aeronaves no continente europeu, aonde ele foi criado, mas de qualquer foma é bem interessante quando se quer acompanhar um voo que voce ou alguem está fazendo.

acesse o site aqui Flight24Radar

Para quem é um amante de aviação este serviço é bem interessante,

Esse serviço e útil para quem utiliza muito a ponte aérea Brasil-Europa, já que o serviço esta mais abrangente na europa assim como pilotos comerciais - que podem ter uma visão da situação do espaço aéreo dos países do bloco europeu antes de realizarem a viagem.

O serviço ainda estra em crescimento é normal que voce veja mais aeronaves no continente europeu, aonde ele foi criado, mas de qualquer foma é bem interessante quando se quer acompanhar um voo que voce ou alguem está fazendo.

acesse o site aqui Flight24Radar

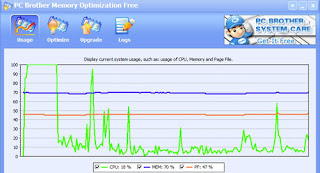

Aumente um pouco a eficiencia de sua memória RAM com o PC Brother Memory Optimization

25/05/2011

Dê um empurrãozinho em sua memória !!!

com este aplicativo voce poderá dar uma vida mais saudável a sua memória RAM tornando-a um pouco mais eficiente.

Dê um empurrãozinho em sua memória !!!

com este aplicativo voce poderá dar uma vida mais saudável a sua memória RAM tornando-a um pouco mais eficiente.

O principal objetivo do PC Brother Memory Optimization é otimizar seu computador, além de exibir para você a quantas anda o sistema atual, tanto em formato gráfico quanto numérico. Esta ferramenta pode ser justamente aquilo que faltava para ajudar seu computador a funcionar mais eficientemente, rodando os programas de forma mais rápida e estável.

O software é totalmente gratuito e amigável. Suas principais ferramentas estão disponíveis em uma barra específica na tela principal.

Quando você executa um aplicativo, sua memória RAM é forçada a trabalhar mais rápido. Uma vez que a memória já está cheia, o sistema começa a usar o disco rígido - levando a uma queda considerável de desempenho em seu computador. Mas, com a ajuda de PC Brother Memory Optimization, você pode ter certeza de que isso não vai acontecer.

O processo utilizado pelo aplicativo para otimizar a memória do seu PC é simples: ele remove os processos e as informações que não estiverem sendo utilizadas no momento. Muitas vezes, dados como estes ainda nem chegam à memória RAM, justamente por ainda não terem sido transferidos pelos programas que os originaram.

Além disso, PC Brother Memory Optimization usa recursos mínimos para executar uma varredura constante de sua memória RAM, para prevenir situações desagradáveis. Enquanto isso, o programa exibe uma barra de status, onde você pode visualizar o uso de RAM atual e efetuar uma "limpeza" de memória, sempre que necessário. Você pode programar este processo, de modo que a limpeza ocorra automaticamente, quando o aplicativo atingir um nível pré-determinado.

Para fazer o download do software, vá até a sessão de Programas Uteis

via olhar digital

Quando você executa um aplicativo, sua memória RAM é forçada a trabalhar mais rápido. Uma vez que a memória já está cheia, o sistema começa a usar o disco rígido - levando a uma queda considerável de desempenho em seu computador. Mas, com a ajuda de PC Brother Memory Optimization, você pode ter certeza de que isso não vai acontecer.

O processo utilizado pelo aplicativo para otimizar a memória do seu PC é simples: ele remove os processos e as informações que não estiverem sendo utilizadas no momento. Muitas vezes, dados como estes ainda nem chegam à memória RAM, justamente por ainda não terem sido transferidos pelos programas que os originaram.

Além disso, PC Brother Memory Optimization usa recursos mínimos para executar uma varredura constante de sua memória RAM, para prevenir situações desagradáveis. Enquanto isso, o programa exibe uma barra de status, onde você pode visualizar o uso de RAM atual e efetuar uma "limpeza" de memória, sempre que necessário. Você pode programar este processo, de modo que a limpeza ocorra automaticamente, quando o aplicativo atingir um nível pré-determinado.

Para fazer o download do software, vá até a sessão de Programas Uteis

via olhar digital

MagCover: coloque a sua foto na capa de uma revista!

25/05/2011

Essa é para quem gosta de fazer montagens, e ficar postando em seus albuns de redes sociais, o serviço é engraçado e interessante vale a pena conferir !

O MagCover é um serviço online que permite que você coloque a sua foto em mais de 100 capas de revistas diferentes, de maneira muito simples e rápida. A sua, ou a de um amigo... ou até mesmo inimigo, dependendo da manchete que você escrever.

E as possibilidades de piadas são muitas, pois há revistas de carro, moda, culinária, fofoca... nenhuma revista tem o título real, mas com certeza dá para saber de onde veio a inspiração de cada uma.

Depois de pronto, você pode baixar o arquivo JOG para imprimir em casa ou pode enviar para o Facebook e outras mídias sociais para se divertir entre amigos sem gastar papel. Porém, para imprimir em alta qualidade, é preciso pagar pelo download da imagem.

Para acessar o site, clique aqui.

Via Olhar DIGITAL

Essa é para quem gosta de fazer montagens, e ficar postando em seus albuns de redes sociais, o serviço é engraçado e interessante vale a pena conferir !

O MagCover é um serviço online que permite que você coloque a sua foto em mais de 100 capas de revistas diferentes, de maneira muito simples e rápida. A sua, ou a de um amigo... ou até mesmo inimigo, dependendo da manchete que você escrever.

O sistema é realmente muito simples, e qualquer um consegue fazer uma revista com aspecto profissional, bastando enviar a foto e escolher o modelo. Todo o texto da capa pode ser alterado, para que você coloque o nome da vítima, ou uma manchete bem divertida e, quem sabe, uma piadinha interna...

E as possibilidades de piadas são muitas, pois há revistas de carro, moda, culinária, fofoca... nenhuma revista tem o título real, mas com certeza dá para saber de onde veio a inspiração de cada uma.

Depois de pronto, você pode baixar o arquivo JOG para imprimir em casa ou pode enviar para o Facebook e outras mídias sociais para se divertir entre amigos sem gastar papel. Porém, para imprimir em alta qualidade, é preciso pagar pelo download da imagem.

Para acessar o site, clique aqui.

Via Olhar DIGITAL

Hacker do PS3 culpa "arrogância da Sony" por vazamento de dados da PSN

Em post em seu blog oficial, GeoHot condena ataque e afirma que executivos da empresa pagaram o preço por não entender cultura hacker.

Após ser processado pela Sony por postar um código que permite o “desbloqueio” do PlayStation 3, o hacker GeoHot culpou a arrogância dos executivos da empresa pelo recente vazamento de dados dos usuários da rede PlayStation Network (PSN).

Hotz, que já era famoso por fazer jaibreak no iPhone, tornou-se uma espécie de “ícone hacker” depois de o departamento legal da Sony usar táticas pesadas, incluindo pedir ao juiz permissão para ver os endereços de IP de pessoas que visitaram o site do hacker – aparentemente querendo desencorajar os usuários de baixar e distribuir esse tipo de software.

A batalha entre Hotz e a Sony ilustra as tensões crescentes entre as companhias que constroem os produtos e os consumidores que os possuem – em especial, entusiastas hackers que querem modificar os aparelhos que compraram de forma legítima.

Hotz afirma ter hackeado o PlayStation para rodar o sistema Linux. Já a Sony alega que o software dele violou a lei de direitos digitais dos EUA, que proíbe a chamada engenharia reversa em proteções criptografadas.

Quando a rede online da Sony ficou offline na última semana, algumas pessoas pensaram que o ataque poderia ter acontecido em retaliação pela perseguição da Sony a Hotz.